Aug 05 ‘22

27 minuti di lettura

Le sale dati virtuali consentono alle aziende di risparmiare tempo e fatica nella conclusione degli affari, fornendo ai partecipanti tutti gli strumenti necessari per un efficiente lavoro di squadra, una due diligence semplificata e uno spazio sicuro per conservare le informazioni riservate.

Questa guida illustra le sfide legate all’allestimento di una data room virtuale, fornisce una guida efficiente su come impostare correttamente una data room e offre alcune delle migliori pratiche per massimizzare l’utilizzo della data room.

Sfide legate alla creazione di una data room virtuale

Sebbene la sicurezza e l’intuitività delle sale dati virtuali siano naturali, i team possono ancora incontrare delle difficoltà nella scelta e nell’impostazione del software. Pertanto, è necessario conoscere i problemi principali per affrontarli con successo.

- Conformità alle normative. Il più grande vantaggio della conformità è che riduce la possibilità di multe, sanzioni, procedimenti legali o la chiusura dell’azienda. Ad esempio, se non si rispettano le precauzioni di sicurezza, si rischia di ricevere una multa significativa dalle autorità. Quanto più avanzato è il software della data room, tanto maggiore è la conformità di cui si può beneficiare, indipendentemente dal settore. In genere, gli archivi online più sicuri sono conformi alle norme GDPR, ISO/IEC 27001, SOC e HIPAA.

- Adozione da parte degli utenti. Oltre a sapere come creare una data room, è necessario considerare anche gli aspetti che determinano un’adozione rapida e senza problemi da parte degli utenti. In particolare, un facile onboarding è possibile se l’interfaccia della data room, la navigazione dei documenti e gli strumenti di collaborazione sono intuitivi. Per evitare che le prestazioni si riducano a causa di una scarsa adozione da parte degli utenti, è necessario testare la facilità d’uso del software, assegnare ai superutenti il compito di aiutare gli altri, effettuare la formazione degli utenti del sistema e fornire un supporto post-implementazione. Alcuni servizi di data room assistono i team nell’onboarding e nell’ulteriore utilizzo della data room virtuale 24 ore al giorno, 7 giorni su 7.

- Impostazioni dei permessi. Le sale dati consentono di concedere l’accesso in modo che tutti possano vedere solo i documenti di cui hanno bisogno. In questo modo, un numero illimitato di utenti può lavorare sulla vostra piattaforma senza rischi per la sicurezza e l’integrità dei dati. Inoltre, è sempre possibile modificare le autorizzazioni di cartelle e file in un secondo momento, se necessario. Gli amministratori possono impostare le autorizzazioni per i membri del gruppo, le cartelle padre e altro ancora. Il problema è che gli errori nelle impostazioni dei diritti di accesso possono causare fughe di notizie e perdite finanziarie. Fortunatamente, i provider consentono di guardare la data room attraverso gli occhi di un altro utente grazie alla funzione di impersonificazione della sicurezza dell’utente.

Ideals

- Controlli di accesso

- Visualizzatore integrato

- Cerca a tutto testo

- Indicizzazione automatica

- Branding personalizzabile

- Q&A avanzate

- Assistenza via chat 24/7

- Tempo di risposta alla chat di 30 secondi

Citrix

- Controlli di accesso

- Visualizzatore integrato

- Cerca a tutto testo

- Indicizzazione automatica

- Branding personalizzabile

- Q&A avanzate

- Assistenza via chat 24/7

- Tempo di risposta alla chat di 30 secondi

Datasite

- Controlli di accesso

- Visualizzatore integrato

- Cerca a tutto testo

- Indicizzazione automatica

- Branding personalizzabile

- Q&A avanzate

- Assistenza via chat 24/7

- Tempo di risposta alla chat di 30 secondi

Intralinks

- Controlli di accesso

- Visualizzatore integrato

- Cerca a tutto testo

- Indicizzazione automatica

- Branding personalizzabile

- Q&A avanzate

- Assistenza via chat 24/7

- Tempo di risposta alla chat di 30 secondi

Box

- Controlli di accesso

- Visualizzatore integrato

- Cerca a tutto testo

- Indicizzazione automatica

- Branding personalizzabile

- Q&A avanzate

- Assistenza via chat 24/7

- Tempo di risposta alla chat di 30 secondi

Fasi della creazione di una data room

Una data room virtuale è sicuramente un ambiente sicuro per l’archiviazione e lo scambio di documenti riservati e la gestione di progetti durante la due diligence e altre operazioni complesse. Tuttavia, l’efficacia della soluzione dipende in larga misura dalla sua corretta configurazione.

Come preparare la data room in modo da ottenere i massimi benefici? Seguite i passaggi indicati di seguito e otterrete ciò che vi serve.

1. Scegliete un fornitore di sale dati virtuali

Sebbene i sistemi VDR seguano le stesse procedure di configurazione, non tutti i fornitori offrono le stesse funzionalità aggiuntive, gli stessi costi o le stesse opzioni di assistenza clienti. È essenziale scegliere un fornitore che si adatti perfettamente alle vostre esigenze. La scelta è piuttosto vasta, ma non è difficile prendere la decisione giusta se si compila un elenco di poche aziende che soddisfano al meglio le vostre esigenze aziendali. Ecco i criteri da utilizzare nella ricerca di un fornitore di data room:

- Il vostro settore. Sebbene esistano molti fornitori versatili, iniziate con i marchi che offrono soluzioni su misura per le aziende del vostro settore, per assicurarvi che la data room abbia tutti i certificati e le caratteristiche richieste.

- Le funzioni necessarie. Mentre alcune aziende si troveranno bene senza funzioni avanzate come la personalizzazione e l’intelligenza artificiale integrata, altre potrebbero sentirsi limitate se una data room virtuale non dispone di strumenti specifici.

- Il budget. È importante avere a disposizione strumenti aggiuntivi, ma la spesa per la data room non deve essere un peso per l’azienda.

- Recensioni. I fornitori dicono sempre tutto il meglio del loro prodotto. Per avere un quadro più completo, è bene approfondire le recensioni reali e le testimonianze dei clienti.

Una volta trovata la soluzione perfetta, non abbiate fretta. Per prima cosa, utilizzate il periodo di prova o la versione demo offerta dal fornitore per verificare se il software è davvero adatto alle vostre esigenze.

2. Preparare i documenti

Oggi la maggior parte delle aziende ha già digitalizzato i propri documenti sensibili. Per queste aziende, non sarà un problema preparare i file per il caricamento e capire quali devono essere inseriti nella data room.

Tuttavia, è necessario verificare se sono rimasti dei documenti fisici: se si pensa di averne bisogno nella data room, digitalizzarli. Assicuratevi che tutti i documenti siano aggiornati e, se sono stati scansionati, verificate che tutte le informazioni siano perfettamente visibili.

Poiché la maggior parte dei fornitori di data room consente agli utenti di creare diversi spazi di lavoro, è necessario assegnare ai diversi progetti nomi chiari e validi che non permettano di confonderli. L’ideale sarebbe avere uno spazio di lavoro separato per la manutenzione dei documenti interni se si intende utilizzare una data room virtuale, non solo durante le trattative. Se avete un’area di lavoro di questo tipo nella vostra VDR, è fondamentale che sia voi che i vostri dipendenti possiate distinguerla dagli altri progetti, in modo che nessuno dia accesso a terzi a file altamente riservati.

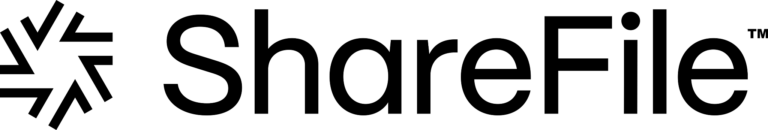

3. Caricare e organizzare i file

Le moderne sale dati offrono una funzione di trascinamento che consente agli utenti di caricare documenti in blocco senza problemi. Utilizzando questa funzione per la configurazione della data room, è possibile spostare l’intera struttura gerarchica di file e cartelle, se già presente sul dispositivo. La sala dati virtuale li indicizzerà automaticamente e avrete uno spazio di lavoro pronto all’uso.

Inoltre, il lavoro con i documenti sarà rapido e fluido grazie al visualizzatore di documenti, che consente di visualizzare documenti di testo e file Excel direttamente sulla piattaforma.

Inoltre, è possibile creare una struttura di file nel VDR per organizzare e classificare i documenti. A tal fine, è possibile creare cartelle separate per raggruppare i documenti quando si caricano i file. Ad esempio, si possono assegnare alle cartelle i seguenti nomi:

- Documenti aziendali generali

- Capitale sociale e titoli

- Finanze e imposte

- Proprietà e beni fisici

- Proprietà intellettuale

Naturalmente, i tipi di documenti da inserire nella cartella della data room variano a seconda che si tratti di un processo di due diligence o di una transazione immobiliare. Questa struttura è un’ottima linea guida per l’organizzazione del vostro spazio di lavoro se utilizzate una data room per la manutenzione dei documenti.

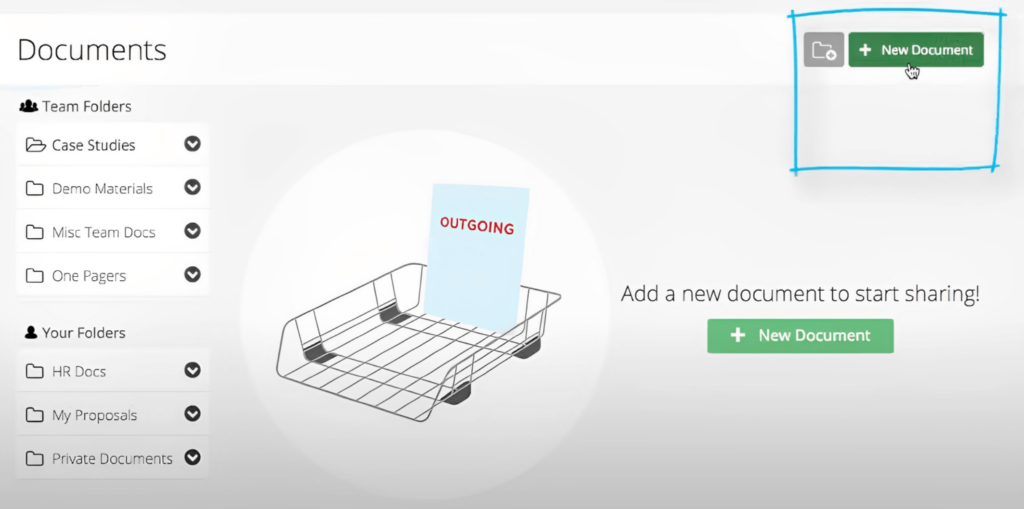

4. Personalizzare l’interfaccia, le e-mail e gli accordi

Alcuni fornitori vi permetteranno di personalizzare le sale dati virtuali e le e-mail di invito con i colori e il logo della vostra azienda. Utilizzate questa funzione per creare un’esperienza agevole per i terzi e fare una buona impressione. Alcuni fornitori consentono anche di personalizzare l’accordo di non divulgazione che gli invitati dovranno firmare prima di accedere al software della data room. Si tratta di una funzione importante, perché questi accordi consentono di proteggere ancora meglio i documenti.

Inoltre, i fornitori più avanzati offrono solitamente funzioni per personalizzare le filigrane con colori e motivi a piacere. Inoltre, con i migliori software, è possibile personalizzare intestazioni e piè di pagina per i file PDF che possono essere scaricati o stampati.

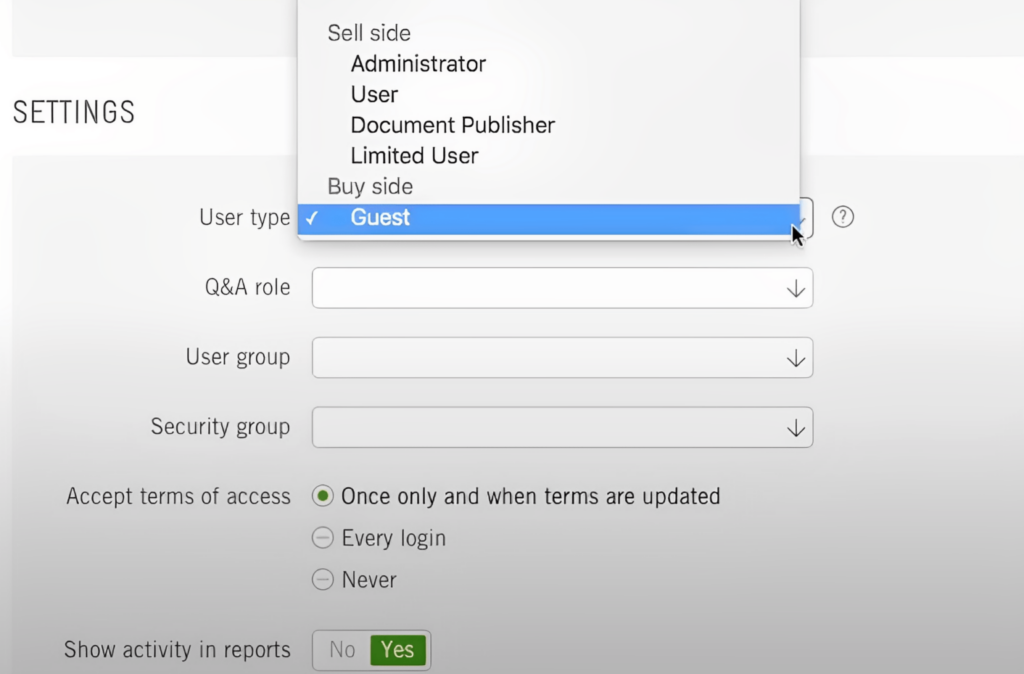

5. Aggiungere dipendenti

A seconda del prezzo scelto per la data room virtuale, è possibile aggiungere un certo numero di utenti amministrativi alla data room. Stabilite a chi potete affidare l’integrità delle informazioni sensibili e aggiungete questi membri del team all’area di lavoro. È quindi possibile invitare a lavorare con loro gli utenti che non hanno bisogno di controllare i documenti, ai quali si possono concedere permessi di accesso di sola visualizzazione.

Le autorizzazioni per i file possono variare a seconda del fornitore, ma alcuni esempi di autorizzazioni comuni sono la visualizzazione, il download di file originali, il download e la modifica:

- Visualizzazione: gli utenti possono visualizzare i file con una filigrana.

- Download di file originali: gli utenti possono visualizzare, stampare e scaricare file originali senza filigrana.

- Download – gli utenti possono stampare e scaricare documenti filigranati.

- Modifica – gli utenti possono modificare l’indice, caricare documenti, spostare, sovrascrivere, rinominare ed eliminare file.

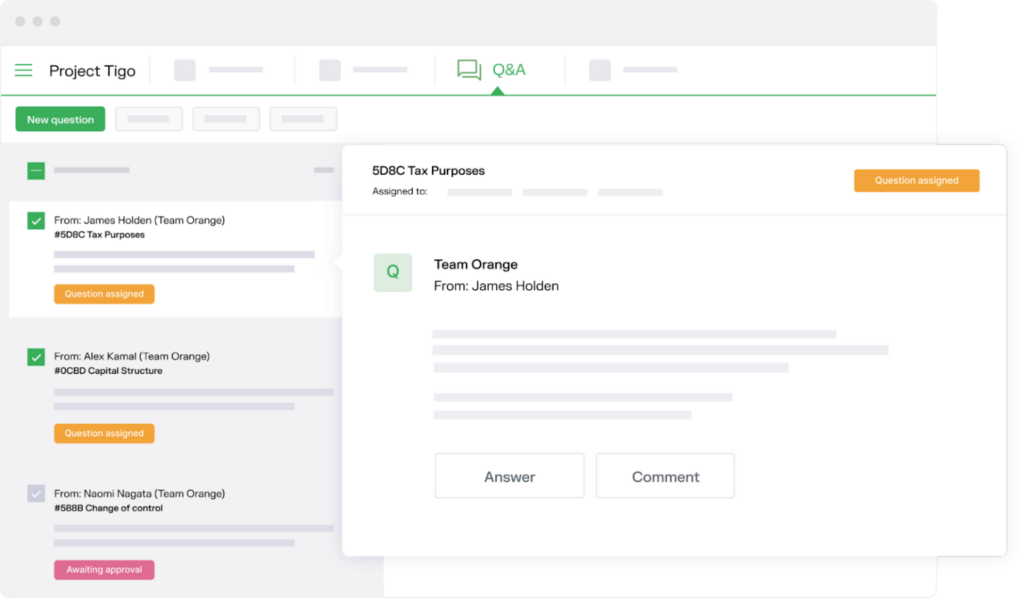

6. Compilazione della sezione Q&A

Questa funzione consente di rispondere a tutte le domande più frequenti prima dell’accordo per creare una sorta di base di conoscenze. Poi si può assegnare a qualcuno la responsabilità della sezione Q&A durante l’accordo. Questa persona dovrà rispondere a tutte le nuove domande di terzi il più rapidamente possibile per accelerare l’accordo.

7. Invitate i terzi

Quando ci si avvicina a un accordo commerciale, è possibile invitare potenziali acquirenti, partner o autorità alla data room. I fornitori di data room sicure offrono permessi utente granulari che consentono di controllare i livelli di accesso richiesti agli utenti.

Inoltre, gli amministratori possono creare gruppi in base ai ruoli degli utenti e consentire loro funzioni e livelli di accesso specifici. In questo modo, la gestione dei progetti diventa semplice, sicura ed efficiente anche se sono coinvolte decine di persone. E di conseguenza, è possibile proteggere i file da qualsiasi minaccia indesiderata.

8. Controllare l’attività degli utenti e ottenere informazioni

Una data room virtuale vi fornirà rapporti che vi daranno una visione chiara dell’attività degli utenti. È possibile esaminare queste statistiche per rilevare comportamenti sospetti ed evitare una fuga di dati. Inoltre, i rapporti possono fornirvi indicazioni utili per presentare meglio la vostra azienda durante la trattativa. E una volta terminato il processo, potrete studiare nuovamente i report per capire come migliorare il flusso di lavoro durante la prossima trattativa.

Per un monitoraggio approfondito e conveniente, il fornitore di sale dati virtuali dovrebbe offrire:

- Tracciati di audit completi in una versione stampabile per le presentazioni alle riunioni

- Tracciamento con dettagli su download, stampe, visualizzazioni e durata della visualizzazione dei file

- Rapporti di panoramica del gruppo contenenti dati sul numero di accessi, domande e risposte postate, file consentiti e acceduti

- Rapporti con codici colore che indicano i gruppi di membri più attivi e le sale dati di maggiore interesse

Le migliori pratiche per la creazione di data room nel 2023

Ora che sapete come configurare una data room, è il momento di imparare le migliori pratiche per rafforzare la protezione dei dati con impostazioni di sicurezza e una migliore gestione del flusso di lavoro.

Implementare le autorizzazioni per gli utenti

Per creare data room orientate alla sicurezza, è necessario decidere i diritti di accesso per amministratori, dipendenti aziendali, investitori, clienti, consulenti finanziari e altre terze parti.

Poiché questo compito può sembrare noioso, vi forniamo alcuni esempi di gruppi di utenti e autorizzazioni. Si noti però che possono variare a seconda dell’operazione e del settore. Tuttavia, la struttura classica comprende:

- Amministratore. L’archiviazione dei documenti, la pagina di gestione degli utenti e la scheda dei permessi dei file sono completamente sotto il controllo di questa persona. Gli amministratori possono aggiungere documenti, consentire agli utenti regolari di invitare nuovi utenti, nascondere i membri gli uni agli altri e in generale controllare tutti i processi di una data room.

- Gestione. I manager dell’azienda hanno solitamente accesso a tutti i dati, ma non sono assegnati ad alcun obbligo amministrativo.

- Dipendenti. I dipendenti possono essere suddivisi in gruppi di accesso in base ai documenti di cui hanno bisogno per il lavoro. In genere, singoli utenti o gruppi possono caricare file, modificare il contenuto, condividere e rinominare i file.

- Finanza. Tutti i documenti finanziari devono essere disponibili per gli utenti che si occupano dell’aspetto finanziario della transazione.

- Investitori. I potenziali investitori devono avere libero accesso alle informazioni fiscali, ai bilanci, ai conti economici e ad altre informazioni relative alla lista di controllo della due diligence. Per quanto riguarda gli investitori consolidati, l’amministratore del VDR deve fornire loro l’accesso a informazioni strettamente riservate.

- Clienti. Di norma, questo gruppo di utenti ha accesso solo ai file e alle cartelle dei clienti. Tuttavia, i diritti di accesso specifici dipendono dallo scenario di utilizzo individuale.

Crittografia dei dati

La crittografia dei dati è una tecnica di sicurezza che codifica i dati e li rende visibili solo a chi possiede la giusta chiave di crittografia. Ecco alcuni suggerimenti sull’uso della crittografia nella vostra sala dati:

- Crittografia a riposo e in transito. Non è necessario attivare o disattivare la crittografia in transito: di solito è offerta di default. Tuttavia, alcuni fornitori non offrono la crittografia a riposo per impostazione predefinita e possono richiedere una procedura aggiuntiva per attivarla. Si consiglia di contattare il servizio clienti del fornitore per avere chiarimenti in merito.

- Chiavi di crittografia gestite dal cliente (CMEK). È inoltre possibile ottenere il controllo delle chiavi di crittografia, una misura di sicurezza aggiuntiva chiamata Customer-Managed Encryption Keys (CMEK). In particolare, questa opzione consente di controllare i dati nell’infrastruttura cloud insieme alle chiavi di crittografia private. Inoltre, è possibile scegliere dove memorizzare le chiavi di crittografia e il software per la loro gestione.

Monitoraggio delle attività

L’impostazione di un monitoraggio delle attività è essenziale, in quanto è necessario disporre di un registro di audit a prova di manomissione di tutte le attività della data room per l’intelligence aziendale e la difesa contro le richieste legali.

Sebbene le tracce di controllo siano solitamente offerte per impostazione predefinita, è possibile impostare rapporti automatici basati sull’attività della data room e attivare notifiche in tempo reale:

- Rapporti automatici. Una delle migliori pratiche di monitoraggio consiste nel tenere informati i principali project manager inviando loro rapporti di attività personalizzabili in base a specifiche scadenze ricorrenti. I destinatari, a loro volta, possono raccogliere informazioni chiave analizzando i riepiloghi delle attività di un’azienda e di particolari luoghi della data room, utenti e gruppi di accesso.

- Notifiche in tempo reale. Un’altra pratica preziosa sono le notifiche in tempo reale, che consentono all’amministratore di conoscere le azioni su un particolare documento. Così, se una terza parte visualizza, modifica, scarica o condivide gli stessi file più volte, l’amministratore lo saprà immediatamente ricevendo una notifica via e-mail.

Configurazione della sala dati virtuale: Aspetti fondamentali

Riassumiamo ora i principali insegnamenti tratti dall’articolo:

- Gli utenti possono incontrare problemi durante la preparazione della data room, come la conformità alle normative, l’adozione da parte degli utenti e le impostazioni dei permessi.

- L’impostazione corretta di una data room virtuale è essenziale per sfruttarne al massimo i vantaggi – non si tratta di scienza missilistica, poiché molti fornitori di data room offrono una lista di controllo della data room per la due diligence che può essere utilizzata per semplificare la preparazione alla due diligence o a qualsiasi altra operazione complessa.

- Alcune delle migliori pratiche consigliate per un uso efficiente e sicuro del software di data room virtuale includono l’impostazione delle autorizzazioni per gli utenti e i file, la crittografia dei dati e il monitoraggio delle attività.

Se desiderate saperne di più sui fornitori di data room, visitate la nostra pagina principale ed esplorate alcune delle migliori competenze di mercato e i fornitori di data room più sicuri del settore.

Category

BlogFAQ

Il processo di configurazione del VDR comprende tre semplici fasi. Innanzitutto, si creano i gruppi e vi si aggiungono gli utenti. Quindi, impostare le autorizzazioni per ciascun gruppo, consentendo o negando la possibilità di caricare, scaricare, modificare, visualizzare e stampare i documenti. Infine, caricare i dati, cosa che si può fare rapidamente con gli strumenti di drag and drop e di caricamento in blocco.

Esistono alcuni consigli utili per configurare al meglio una data room virtuale. Per una maggiore sicurezza, utilizzate filigrane e registri di accesso quando impostate le autorizzazioni. Per quanto riguarda la strutturazione dei contenuti, scegliete uno schema logico di denominazione dei file per facilitare la navigazione. Inoltre, è bene utilizzare directory, cartelle, etichette e tag per classificare i file in categorie.

È possibile installare sale dati virtuali sul proprio telefono e utilizzarle in mobilità se il provider scelto dispone di un'applicazione mobile. Per quanto riguarda la configurazione del software, il processo comprende il caricamento e la strutturazione dei dati, l'invito degli utenti e l'impostazione delle autorizzazioni. Per gestire rapidamente tutti questi passaggi, potrebbe essere necessario un computer o un portatile.